apppec 파일 생성

CodeDeploy가 배포를 위해 참조하는 AppSpec 파일을 생성해야 합니다.

AppSpec file은 파일에 정의된 후크를 통해 배포를 관리하는 데 사용됩니다.

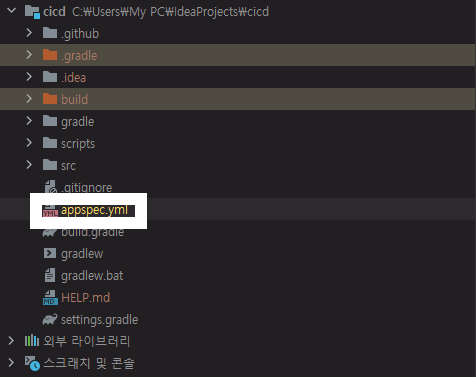

AppSpec 파일은 루트 디렉터리에 있어야 합니다.

1.appspec.yml 위치

2.appspec.yml

version: 0.0

os: linux

files:

- source: /

destination: /home/ubuntu/app

overwrite: yes

permissions:

- object: /

pattern: "**"

owner: ubuntu

group: ubuntu

hooks:

AfterInstall:

- location: scripts/stop.sh

timeout: 60

runas: ubuntu

ApplicationStart:

- location: scripts/start.sh

timeout: 60

runas: ubuntu(1) 파일(배포 파일 설정)

source: 인스턴스에 복사할 디렉터리 경로

대상: 인스턴스에서 파일이 복사되는 위치

덮어쓰기: 복사할 위치에 파일이 있으면 덮어쓰기

(2) 권한(파일 영역에서 복사된 파일에 대한 권한 설정)

개체: 권한이 할당된 파일 또는 디렉터리

패턴(선택): 일치하는 패턴만 승인

소유자(선택 사항): 객체의 소유자

그룹(선택 사항): 객체의 그룹 이름

(3)후크(배포 후 실행되는 일련의 수명 주기)

AfterInstall: 이전에 실행 중인 애플리케이션을 종료합니다(stop.sh).

ApplicationStart: 새 애플리케이션 실행(start.sh)

location: 후크에서 실행할 스크립트의 위치

timeout(선택 사항): 스크립트 실행에 허용되는 최대 시간을 초과하면 배포 오류로 간주됩니다.

runas(선택 사항): 스크립트를 실행하는 사용자

배포 스크립트 작성

1. Stop.sh

#!/usr/bin/env bash

PROJECT_ROOT="/home/ubuntu/app"

JAR_FILE="$PROJECT_ROOT/spring-webapp.jar"

DEPLOY_LOG="$PROJECT_ROOT/deploy.log"

TIME_NOW=$(date +%c)

# 현재 구동 중인 애플리케이션 pid 확인

CURRENT_PID=$(pgrep -f $JAR_FILE)

# 프로세스가 켜져 있으면 종료

if ( -z $CURRENT_PID ); then

echo "$TIME_NOW > 현재 실행중인 애플리케이션이 없습니다" >> $DEPLOY_LOG

else

echo "$TIME_NOW > 실행중인 $CURRENT_PID 애플리케이션 종료 " >> $DEPLOY_LOG

kill -15 $CURRENT_PID

fi이전에 실행 중인 응용 프로그램이 있는 경우 이를 종료하는 스크립트입니다.

deploy.log에 기록됩니다.

2.Start.sh

#!/usr/bin/env bash

PROJECT_ROOT="/home/ubuntu/app"

JAR_FILE="$PROJECT_ROOT/spring-webapp.jar"

APP_LOG="$PROJECT_ROOT/application.log"

ERROR_LOG="$PROJECT_ROOT/error.log"

DEPLOY_LOG="$PROJECT_ROOT/deploy.log"

TIME_NOW=$(date +%c)

# build 파일 복사

echo "$TIME_NOW > $JAR_FILE 파일 복사" >> $DEPLOY_LOG

cp $PROJECT_ROOT/build/libs/*.jar $JAR_FILE

# jar 파일 실행

echo "$TIME_NOW > $JAR_FILE 파일 실행" >> $DEPLOY_LOG

nohup java -jar $JAR_FILE > $APP_LOG 2> $ERROR_LOG &

CURRENT_PID=$(pgrep -f $JAR_FILE)

echo "$TIME_NOW > 실행된 프로세스 아이디 $CURRENT_PID 입니다." >> $DEPLOY_LOGjar 파일을 빌드 파일에 복사하여 서버를 실행하는 스크립트입니다.

로그는 deploy.log에 남습니다.

오류 로그는 error.log에 남습니다.

3. build.gradle 파일 수정

jar{

enabled = false;

}

cp $PROJECT_ROOT/build/libs/*.jar $JAR_FILE 스크립트가 모든 jar 파일을 libs에 복사하지만 plain.jar 파일을 생성하지 않도록 build.gradle 파일을 수정합니다.

Githubaction 워크플로 작성

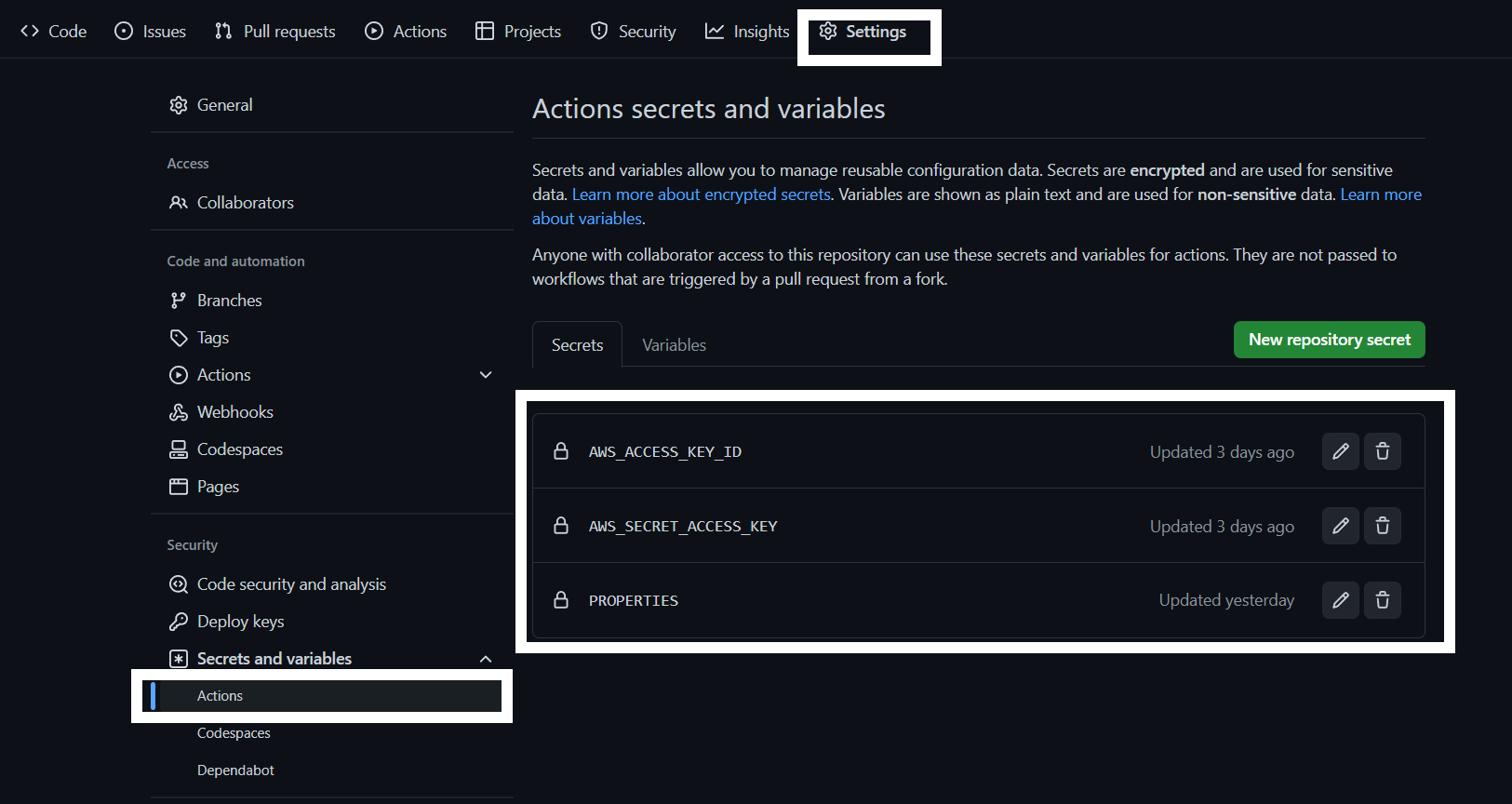

1. Github 리포지토리 비밀 추가

.csv에 저장한 IAM 사용자의 ACCESS_KEY_ID 및 AWS_SECRET_ACCESS_KEY 키를 저장합니다.

PROPERITES는 application.properties 정보를 저장합니다.

2. 워크플로 생성

(1) 배포.yml

name: Deploy to Amazon EC2

on:

push:

branches: ( "master" )

# 리전, 버킷 이름, CodeDeploy 앱 이름, CodeDeploy 배포 그룹 이름

env:

AWS_REGION: ap-northeast-2

S3_BUCKET_NAME: yougeun-bucket

CODE_DEPLOY_APPLICATION_NAME: codedeploy-cicd

CODE_DEPLOY_DEPLOYMENT_GROUP_NAME: codedeploy-cicd-deployment-group

permissions:

contents: read

jobs:

deploy:

name: Deploy

runs-on: ubuntu-latest

environment: production

steps:

# (1) 기본 체크아웃

- name: Checkout

uses: actions/checkout@v3

# (2) JDK 8 세팅

- name: Set up JDK 8

uses: actions/setup-java@v3

with:

distribution: 'temurin'

java-version: '8'

# application.properties 생성

- name: make application.properties

run:

touch ./src/main/resources/application.properties

shell: bash

# application.properties 내용 추가

- name: deliver application.properties

run: echo "${{ secrets.PROPERTIES }}" > ./src/main/resources/application.properties

shell: bash

# (3) Gradle build

- name: Grant execute permission for gradlew

run: chmod +x gradlew

- name: run test

uses: gradle/gradle-build-action@0d13054264b0bb894ded474f08ebb30921341cee

with:

arguments: test

- name: run build

uses: gradle/gradle-build-action@0d13054264b0bb894ded474f08ebb30921341cee

with:

arguments: clean build -x test

# (4) AWS 인증 (IAM 사용자 Access Key, Secret Key 활용)

- name: Configure AWS credentials

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: ${{ env.AWS_REGION }}

# (5) 빌드 결과물을 S3 버킷에 업로드

- name: Upload to AWS S3

run: |

aws deploy push \

--application-name ${{ env.CODE_DEPLOY_APPLICATION_NAME }} \

--ignore-hidden-files \

--s3-location s3://$S3_BUCKET_NAME/$GITHUB_SHA.zip \

--source .

# (6) S3 버킷에 있는 파일을 대상으로 CodeDeploy 실행

- name: Deploy to AWS EC2 from S3

run: |

aws deploy create-deployment \

--application-name ${{ env.CODE_DEPLOY_APPLICATION_NAME }} \

--deployment-config-name CodeDeployDefault.AllAtOnce \

--deployment-group-name ${{ env.CODE_DEPLOY_DEPLOYMENT_GROUP_NAME }} \

--s3-location bucket=$S3_BUCKET_NAME,key=$GITHUB_SHA.zip,bundleType=zip(2)참고

3.Githubactions aws_credential 참조

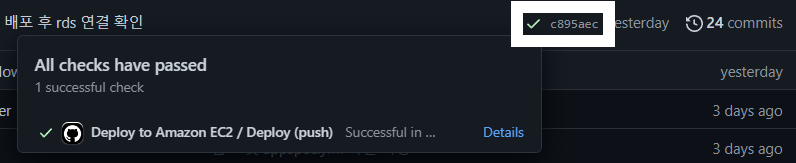

Githubaction 확인 배포

마스터 분기에서 푸시가 발생하면 워크플로가 실행됩니다.

1. 저장소

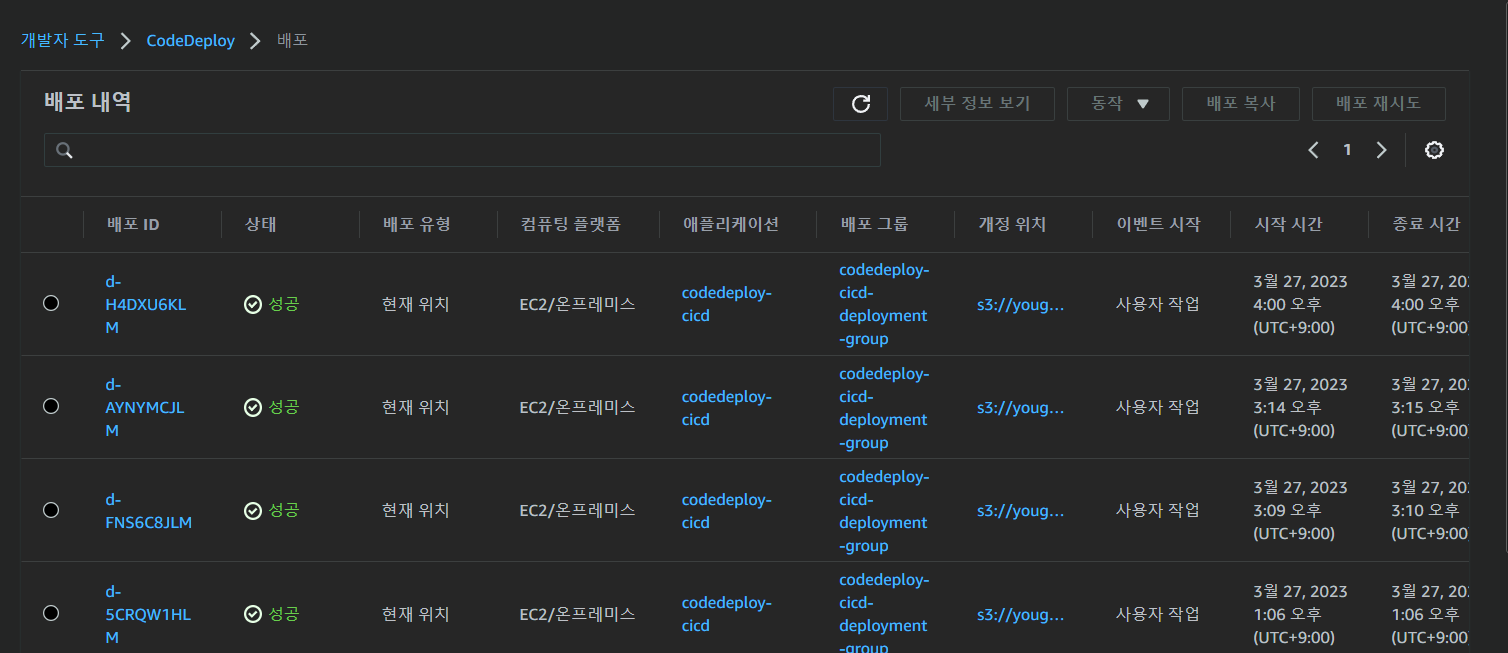

2. 코드 제공

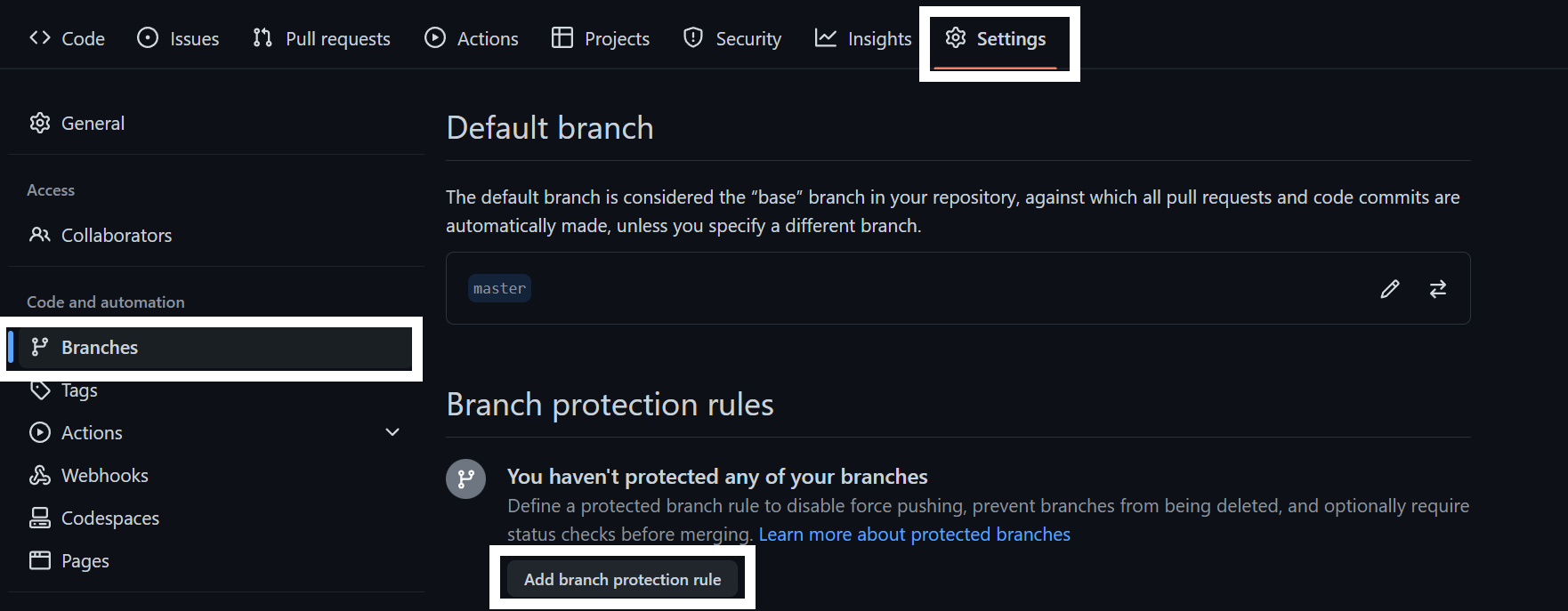

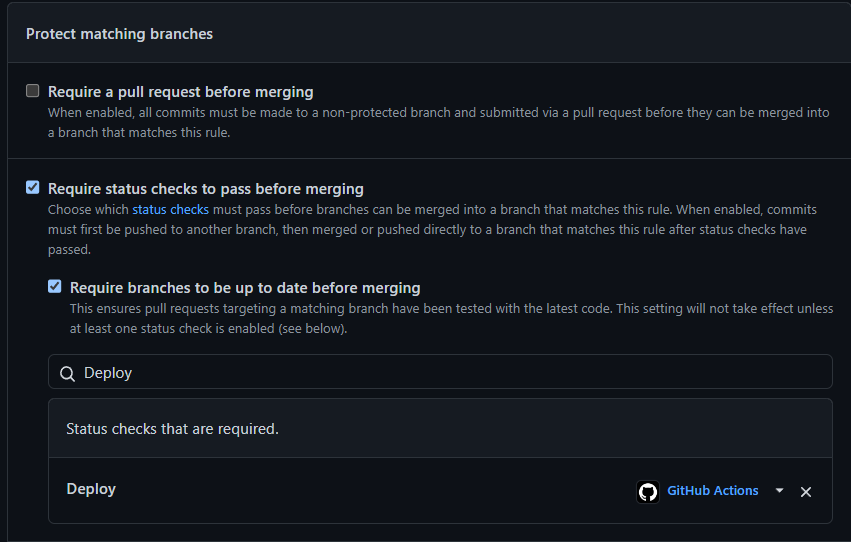

워크플로 실패 시 병합 제한

Github 팀 또는 조직에 속한 리포지토리만 사용할 수 있습니다.

yml 파일에 생성된 이름을 찾아 설정합니다.